Quels sont les Enjeux et Stratégies de Cybersécurité en Entreprise ?

Dans un monde de plus en plus connecté, les entreprises de toutes tailles sont confrontées à des menaces de cybersécurité toujours plus sophistiquées et fréquentes. Des attaques par ransomware au phishing, en passant par les violations de données des utilisateurs, aucune organisation n’est à l’abri des dangers. Face à cette réalité, la mise en place d’une stratégie de cybersécurité robuste est devenue une nécessité absolue. Ce guide complet sur la cybersécurité en entreprise a pour objectif de vous fournir un aperçu détaillé et accessible des meilleures pratiques et mesures, des outils essentiels et des stratégies éprouvées pour assurer la protection de vos données sensibles, vos systèmes informatiques et assurer la continuité de vos activités. Que vous soyez dirigeant, responsable IT ou simplement employé soucieux de comprendre les enjeux, nous aborderons tous les aspects essentiels, de l’identification des risques à la réalisation d’un audit en passant par la mise en place de solutions concrètes et la formation des employés. Prêt(e) à transformer votre entreprise en une véritable forteresse numérique ? Découvrons tout cela ensemble !

Qu’est-ce que la cybersécurité en entreprise ?

La cybersécurité, c’est quoi et pourquoi est-elle importante ?

La cybersécurité en entreprise, souvent désignée sous le terme de sécurité informatique, englobe l’ensemble des mesures et pratiques visant à protéger les systèmes d’information contre les attaques, les intrusions et les incidents de sécurité. Autant dire que pour les entreprises, la cybersécurité est d’une importance capitale.

En effet, les dernières statistiques sont alarmantes. En France, l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI) a signalé une hausse de 37% des incidents de cybersécurité en 2023 par rapport à l’année précédente, avec un accent particulier sur les ransomwares qui ont augmenté de 25%.

Plus inquiétant encore, une étude menée par Sophos en 2024 révèle que 68% des organisations françaises ont été victimes d’une cyberattaque au cours de l’année écoulée. Ces attaques visent non seulement les grandes entreprises, mais aussi les PME et TPE, qui sont souvent moins bien préparées. Par conséquent, toutes les entreprises quelle que soit leur taille doivent mettre en place des mesures de prévention et de sécurité adéquates pour se protéger contre ces menaces.

Quelles sont les menaces courantes en cybersécurité pour les entreprises ?

Les entreprises font face à une variété de menaces en matière de cybersécurité. Parmi les plus courantes, on trouve les malwares, qui incluent les virus, les chevaux de Troie et les logiciels espions. Les cryptolocker appelés également ransomwares, aux conséquences souvent dramatiques, chiffrent quant à eux les données de l’entreprise et demandent une rançon pour les déverrouiller. Le phishing est une autre menace majeure, où les attaquants cherchent à obtenir des informations sensibles en se faisant passer pour des entités de confiance via des emails ou des sites web frauduleux.

Les attaques DDoS (Distributed Denial of Service) sont également fréquentes, visant à rendre les services en ligne inaccessibles en les inondant de trafic. Un exemple marquant est l’attaque DDoS massive qui a frappé Amazon Web Services (AWS) en février 2020, générant un pic de trafic de 2,3 térabits par seconde. Cette attaque, la plus importante jamais enregistrée à l’époque, a mis en lumière la vulnérabilité même des géants du cloud.

Plus récemment, en octobre 2023, Cloudflare a repoussé une attaque DDoS d’une ampleur sans précédent, atteignant 201 millions de requêtes par seconde, démontrant l’escalade continue de ces menaces. En comprenant mieux les risques, les entreprises peuvent se préparer plus facilement et mettre en place des stratégies de défense efficaces.

Comment évaluer les risques et vulnérabilités ?

Comment analyser les risques ?

L’analyse des risques en cybersécurité est une étape essentielle pour identifier les actifs critiques de l’entreprise, évaluer les menaces potentielles et mesurer les impacts possibles. Ce processus commence par l’inventaire des ressources informatiques et l’identification des informations sensibles. Ensuite, il est nécessaire de déterminer les menaces qui pèsent sur ces actifs, qu’il s’agisse de cyberattaques, de défaillances matérielles ou d’erreurs humaines.

Une fois les menaces identifiées, l’étape suivante est d’évaluer la probabilité et l’impact potentiel de chaque risque. Cela permet de hiérarchiser les risques et de concentrer les efforts de protection sur les actifs les plus critiques. Les entreprises peuvent utiliser des outils d’évaluation des risques pour faciliter ce processus et s’assurer que toutes les vulnérabilités potentielles sont prises en compte.

Quelles sont les vulnérabilités courantes ?

Les vulnérabilités courantes dans les systèmes informatiques des entreprises incluent les failles de sécurité logicielle, les configurations incorrectes et l’absence de correctifs de sécurité. Par exemple, une vulnérabilité dans un logiciel non mis à jour peut être exploitée par des attaquants pour accéder aux systèmes de l’entreprise. Les mots de passe faibles ou réutilisés sont également une source majeure de vulnérabilité.

Une étude menée par Ponemon Institute en 2023, intitulée « The State of Vulnerability Management », révèle que 60% des entreprises ont subi une violation de données due à une vulnérabilité non corrigée pour laquelle un correctif était disponible. Plus alarmant encore, l’étude montre que les organisations prennent en moyenne 205 jours pour déployer un correctif critique, laissant une fenêtre d’opportunité considérable aux attaquants.

Les mots de passe faibles ou réutilisés demeurent une source majeure de vulnérabilité. Selon le « Data Breach Investigations Report » de Verizon pour 2023, 82% des violations liées au piratage impliquent le facteur humain, dont l’utilisation de mots de passe faibles ou compromis. L’étude souligne que 45% des violations analysées étaient dues à des attaques par hameçonnage et des identifiants volés, mettant en évidence l’importance cruciale de la gestion des mots de passe et de l’authentification multifactorielle.

Un exemple concret de l’impact de ces vulnérabilités est la faille Log4Shell, découverte fin 2021 dans la bibliothèque Log4j largement utilisée. Cette vulnérabilité a affecté des millions de systèmes à travers le monde, et selon un rapport de Tenable publié en 2023, 72% des organisations restaient vulnérables à Log4Shell un an après sa découverte, illustrant les défis persistants dans la gestion des correctifs.

Ces données soulignent l’importance cruciale d’une approche proactive de la gestion des vulnérabilités. Les entreprises doivent mettre en place des processus rigoureux de détection et de correction des failles, maintenir leurs systèmes à jour, et former régulièrement leur personnel aux bonnes pratiques de sécurité, notamment en matière de gestion des mots de passe.

Comment mettre en place une stratégie de cybersécurité efficace ?

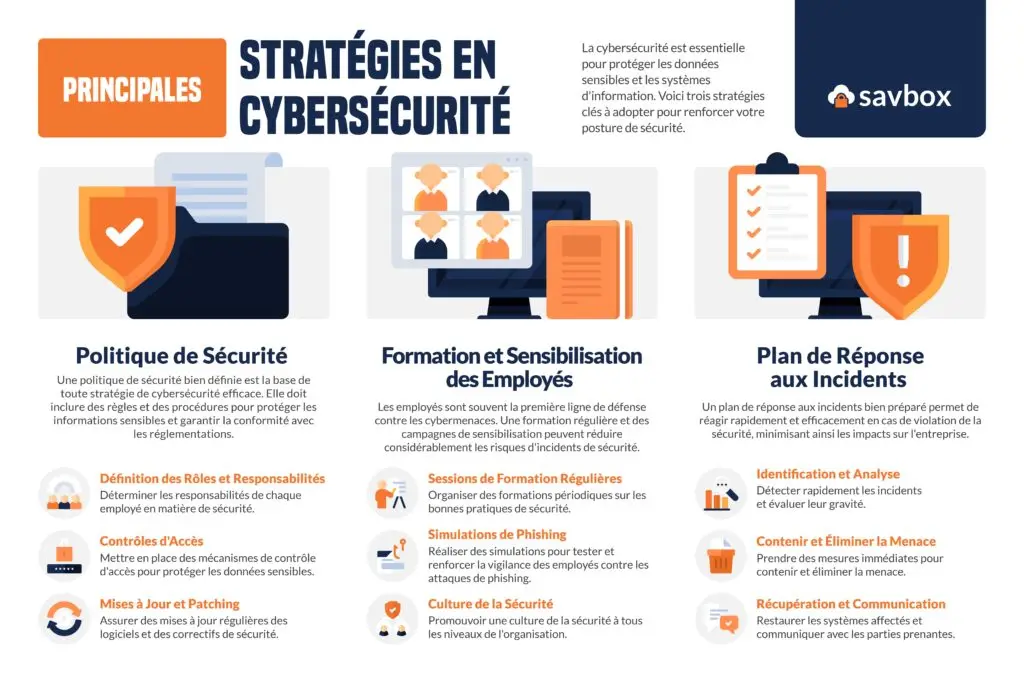

Pourquoi mettre en place une politique de sécurité ?

L’élaboration d’une politique de sécurité informatique est essentielle pour définir les règles et les procédures de protection des systèmes d’information. Une politique de sécurité efficace doit couvrir plusieurs aspects, tels que la gestion des mots de passe, l’accès aux données sensibles, la protection des réseaux et la gestion des incidents de sécurité.

Pour la mettre en place, il est recommandé d’impliquer toutes les parties prenantes de l’entreprise, y compris les responsables informatiques, les employés et les dirigeants. Cette approche collaborative permet de s’assurer que toutes les mesures de sécurité sont bien comprises et respectées par l’ensemble des utilisateurs finaux.

Comment former et sensibiliser les employés en cybersécurité ?

La formation et la sensibilisation des employés aux bonnes pratiques de cybersécurité sont des piliers fondamentaux pour renforcer la sécurité informatique de l’entreprise. Selon le « 2023 Cost of a Data Breach Report » d’IBM, l’erreur humaine est à l’origine de 74% des violations de données, soulignant l’importance cruciale du facteur humain dans la cybersécurité.

Une étude menée par Proofpoint en 2023, intitulée « State of the Phish« , révèle que 84% des organisations ont subi au moins une attaque de phishing réussie au cours de l’année écoulée. Plus inquiétant encore, 68% des employés admettent avoir cliqué sur au moins un lien malveillant dans un e-mail de phishing. Ces chiffres mettent en lumière la nécessité urgente de former les employés à reconnaître et à éviter ces menaces sophistiquées.

En ce qui concerne la gestion des mots de passe, le « 2023 Password Security Report » de LastPass indique que 62% des employés réutilisent les mêmes mots de passe pour plusieurs comptes professionnels, créant ainsi des vulnérabilités significatives. De plus, seulement 55% des entreprises ont mis en place une politique de mots de passe robuste, laissant une marge importante pour l’amélioration.

Des programmes de formation réguliers et des campagnes de sensibilisation peuvent aider à instaurer une culture de sécurité au sein de l’entreprise. Pour maximiser l’efficacité de ces formations, les spécialistes en cybersécurité recommandent une approche multifacette. Cela inclut des sessions de formation régulières (au moins mensuelles), des simulations d’attaques de phishing, et l’intégration de la sensibilisation à la sécurité dans la culture d’entreprise.

Qu’est-ce qu’un plan de réponse aux incidents et comment le mettre en place ?

Un plan de réponse aux incidents est essentiel pour gérer les situations de crise en cas de cyberattaque. Ce plan doit inclure des procédures claires pour la détection, l’analyse, la réponse et le rétablissement après une attaque.

La première étape consiste à détecter rapidement l’incident à l’aide de systèmes de surveillance et d’alertes.

Après la détection, l’analyse de l’incident permet de comprendre l’ampleur de l’attaque et les systèmes affectés. La réponse doit être rapide et coordonnée, impliquant la neutralisation de la menace et la protection des données sensibles.

Enfin, la phase de rétablissement vise à restaurer les systèmes et à mettre en place des mesures pour éviter que l’incident ne se reproduise. Un plan de réponse bien élaboré peut minimiser les impacts d’une attaque et assurer une reprise rapide des activités.

Quels sont les outils et technologies de cybersécurité à disposition des professionnels ?

Quels logiciels de sécurité utiliser ?

Les logiciels de sécurité jouent un rôle essentiel dans la protection des systèmes d’information. Ils incluent des antivirus, des pare-feu et des systèmes de détection d’intrusion, chacun ayant une fonction spécifique pour sécuriser les réseaux et les données de l’entreprise. Par exemple, un antivirus détecte et supprime les logiciels malveillants, tandis qu’un pare-feu bloque les accès non autorisés aux systèmes.

Les entreprises doivent choisir les logiciels de sécurité en fonction de leurs besoins spécifiques et de la nature des menaces auxquelles elles sont confrontées. En combinant plusieurs couches de protection, telles que des solutions antivirus et des pare-feu, les organisations peuvent créer un environnement sécurisé et résilient contre les cyberattaques.

Quelles solutions de sauvegarde et de récupération mettre en place ?

Les solutions de sauvegarde et de récupération des données sont essentielles pour assurer la continuité des activités après une attaque. La sauvegarde régulière des données permet de minimiser les pertes en cas d’incident et de restaurer rapidement les systèmes affectés. Les entreprises peuvent opter pour des solutions de sauvegarde cloud pour bénéficier d’une protection supplémentaire et d’une récupération rapide et fiable.

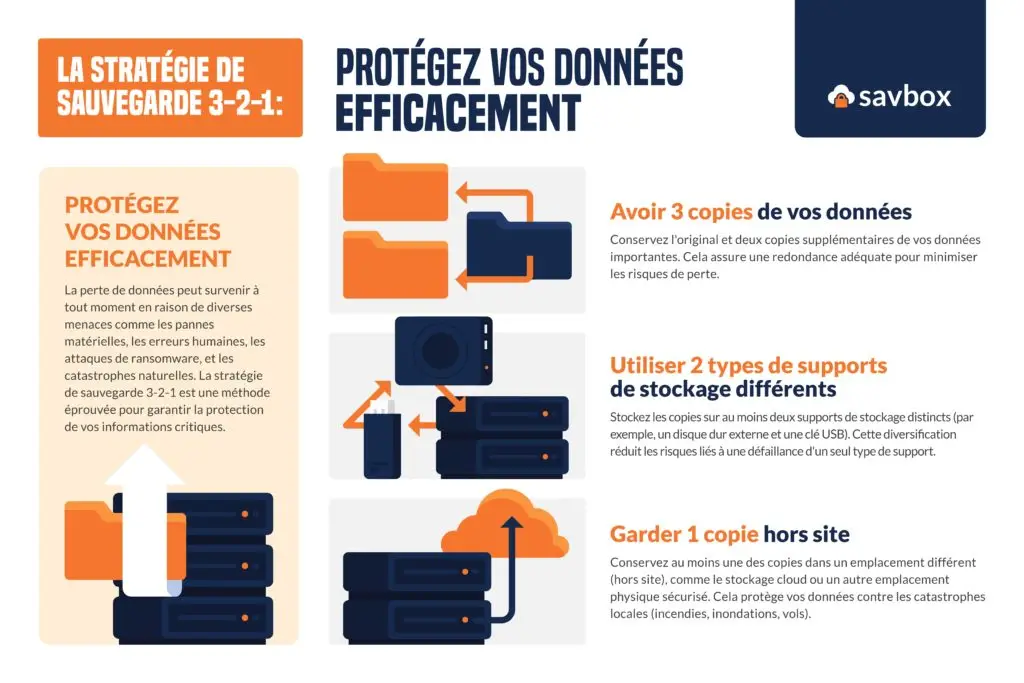

Sauvegarde, oui ! Mais pas n’importe comment. Il est en effet recommandé de mettre en place une stratégie de sauvegarde 3-2-1 incluant des sauvegardes fréquentes et des tests réguliers de récupération. Cela permet de s’assurer que les données sont protégées et que les systèmes peuvent être restaurés rapidement en cas de besoin. Une bonne solution de sauvegarde est un élément clé de la résilience et de la continuité des activités.

Qu’est-ce que la sauvegarde 3-2-1 ?

La stratégie de sauvegarde 3-2-1 est une méthode de protection des données généralement recommandée par les experts en cybersécurité.

Elle consiste à conserver trois copies de ses données importantes : l’originale et deux sauvegardes. Les deux copies de sauvegarde doivent être stockées sur deux supports de stockage différents (par exemple, un disque dur externe et une clé USB) pour diversifier les risques de perte.

Enfin, au moins une des copies doit être conservée hors site, c’est-à-dire dans un lieu physiquement distinct (comme un stockage en ligne ou un coffre-fort), afin de protéger les données contre des catastrophes locales telles que les incendies, les inondations ou les vols. «

Quelles sont les technologies émergentes en matière de sécurité informatique ?

Les technologies émergentes, telles que l’intelligence artificielle, le machine learning et la blockchain, apportent de nouvelles perspectives pour la cybersécurité. L’intelligence artificielle et le machine learning peuvent être utilisés pour détecter des anomalies et des comportements suspects en temps réel, améliorant ainsi la capacité de réponse aux menaces.

La blockchain, quant à elle, offre une sécurité renforcée grâce à sa nature décentralisée et à ses mécanismes de validation des transactions. En adoptant ces technologies émergentes, les entreprises peuvent améliorer leur posture de sécurité et mieux se préparer aux cybermenaces futures. Face aux cybercriminels, l’innovation est essentielle pour rester à la pointe des défenses contre les attaques sophistiquées.

Comment respecter la conformité et les réglementations en matière de sécurité informatique ?

Quelles sont les réglementations existantes en cybersécurité ?

Les entreprises doivent se conformer à diverses réglementations et normes de cybersécurité pour éviter les incidents, protéger les données sensibles et respecter les exigences légales. Par exemple, le RGPD (Règlement Général sur la Protection des Données) impose des règles strictes sur la protection des données personnelles des citoyens de l’UE. Aux États-Unis, le CCPA (California Consumer Privacy Act) vise à protéger les informations des consommateurs californiens.

La non-conformité à ces réglementations peut entraîner des sanctions sévères, y compris des amendes importantes et des dommages à la réputation. Il est donc essentiel pour les entreprises de rester informées des obligations légales et de mettre en place des mesures pour s’assurer de leur conformité. Cela inclut la réalisation d’audits réguliers et l’implémentation de pratiques de sécurité alignées sur les normes en vigueur.

Qu’est-ce qu’un audit de sécurité ?

L’audit de sécurité est un processus d’évaluation des systèmes d’information pour identifier les vulnérabilités et vérifier la conformité aux normes de sécurité. Un audit de sécurité informatique permet de détecter les failles et de proposer des recommandations pour les corriger. Les entreprises peuvent effectuer des audits internes ou faire appel à des experts externes pour obtenir une évaluation objective.

Les résultats de l’audit de sécurité fournissent des informations précieuses pour améliorer la posture de sécurité de l’entreprise. En mettant en œuvre les recommandations issues de l’audit, les entreprises peuvent renforcer leur protection contre les cybermenaces et s’assurer que leurs pratiques de sécurité sont en adéquation avec les meilleures pratiques et les exigences réglementaires.

Adopter une approche proactive en matière de cybersécurité n’est donc plus une option, mais une nécessité incontournable pour toute entreprise soucieuse de protéger ses actifs numériques et de garantir la sécurité de ses données ainsi que celles de ses clients. En mettant en œuvre les stratégies et les bonnes pratiques détaillées dans ce guide, votre entreprise renforcera significativement sa capacité à anticiper et à contrer les cyber menaces. Cela inclut la formation continue du personnel, l’implémentation de solutions de sécurité avancées et la vigilance constante face aux nouvelles vulnérabilités. Être bien préparé en matière de cybersécurité est non seulement une mesure préventive, mais aussi un gage de confiance pour vos partenaires et clients. Votre entreprise est-elle prête à adopter une approche proactive en matière de cybersécurité pour renforcer sa résilience face aux menaces ?